NTLM, što je kratica za New Technology LAN Manager, skup je protokola koji se koriste za autentifikaciju udaljenih korisnika i pružanje sigurnosti sesije. Napadači su ga često iskorištavali u relejnim napadima. Ovi napadi uključuju ranjive mrežne uređaje, uključujući kontrolere domena, autentifikaciju na poslužiteljima koje kontroliraju napadači. Ovim napadima napadači mogu eskalirati svoje privilegije i steći potpunu kontrolu nad Windows domenom. NTLM je i dalje prisutan na Windows poslužiteljima, a napadači mogu iskoristiti ranjivosti kao što su ShadowCoerce, DFSCoerce, PetitPotam i RemotePotato0, koje su dizajnirane za zaobilaženje zaštite od relejnih napada. Osim toga, NTLM dopušta napade hash prijenosom, omogućujući napadačima da se autentificiraju kao kompromitirani korisnici i pristupe osjetljivim podacima.

crni scerrn

Kako bi ublažio te rizike, Microsoft savjetuje administratorima sustava Windows da ili onemoguće NTLM ili konfiguriraju svoje poslužitelje da blokiraju NTLM relejne napade korištenjem Active Directory Certificate Services.

Microsoft trenutno radi na dvije nove značajke vezane uz Kerberos. Prva značajka, IAKerb (početna i end-to-end provjera autentičnosti pomoću Kerberosa), omogućuje sustavu Windows prijenos Kerberos poruka između udaljenih lokalnih računala bez potrebe za dodatnim uslugama poduzeća kao što su DNS, netlogon ili DCLocator. Druga značajka uključuje lokalni centar za distribuciju ključeva (KDC) za Kerberos, koji proširuje podršku za Kerberos na lokalne račune.

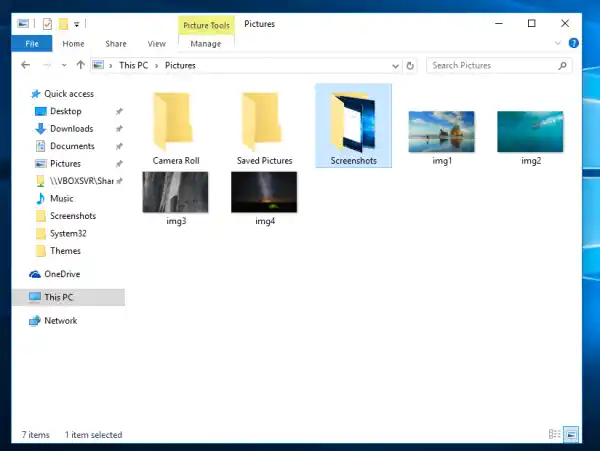

win 10 ažurirati sve upravljačke programe

Nadalje, Microsoft planira poboljšati NTLM kontrole, dajući administratorima veću fleksibilnost za praćenje i ograničavanje upotrebe NTLM-a u njihovim okruženjima.

Sve ove promjene bit će omogućene prema zadanim postavkama i neće zahtijevati konfiguraciju za većinu scenarija, kao što je navedenood strane tvrtke. NTLM će i dalje biti dostupan kao rezervna opcija za održavanje kompatibilnosti s postojećim sustavima.